前言:我依旧是肯定会去看一下我收集的nday是否能打下些新的目标,但是很遗憾这个BC站是废弃掉的了,肯定是之前被打过了,因为我在服务器的服务中看到了两个黑客的远程服务器,在对其进行远控。。。同时数据也已经残缺不全。

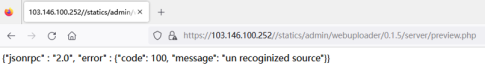

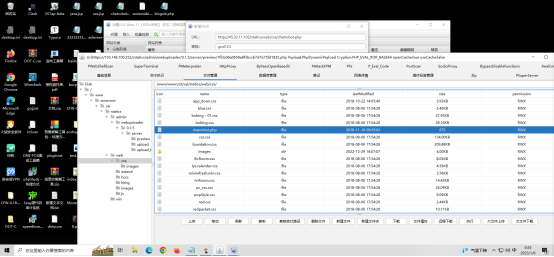

1、https://103.146.100.252 来到主页面

2、验证nday的条件是否满足:

首先需要访问特定路径,看看是否存在preview.php这个文件,从图中我们可以看到已经拿到了回显,参数为jsonrpc,没问题,该站存在webuploader上传漏洞。

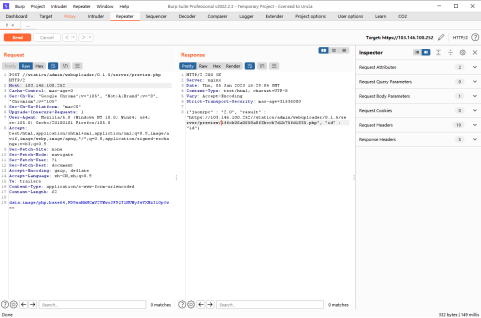

3、执行exp,上传哥斯拉的小马:

可以看到上传成功

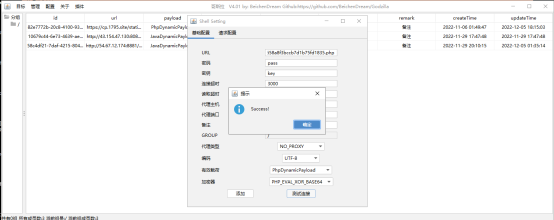

4、哥斯拉连接一下:

一切正常。

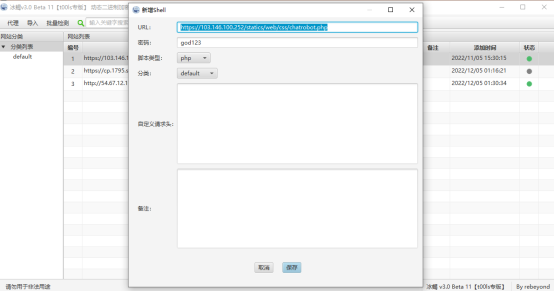

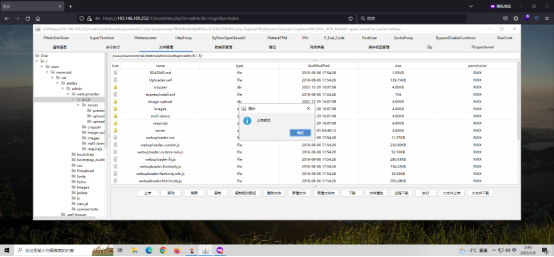

5、上传冰蝎大马

后门位置:https://103.146.100.252/statics/web/css/chatrobot.php

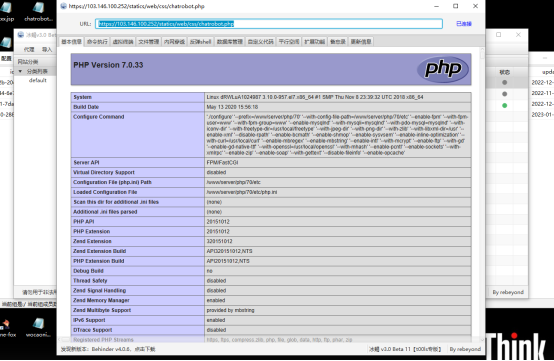

6、冰蝎连接下:(参数如下)

冰蝎版本如图

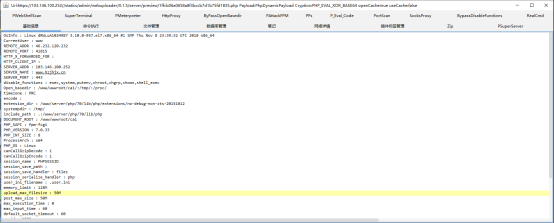

7、查看开启的端口:

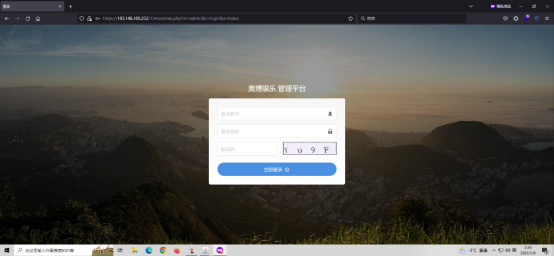

8、找到后台:https://103.146.100.252/13mvadmin.php

找到后台没用,需要先从数据库里读取admin密码才可以。

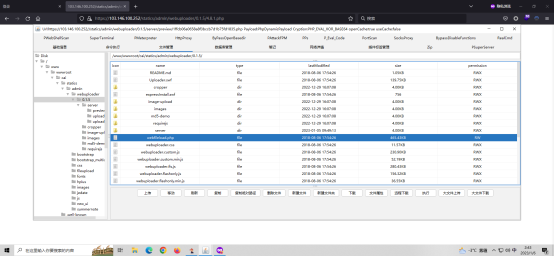

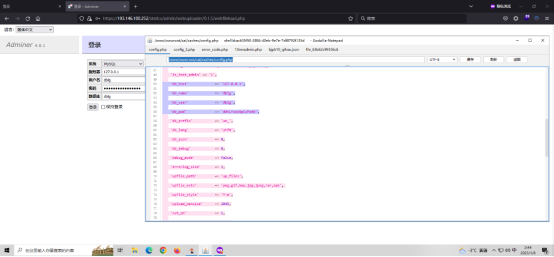

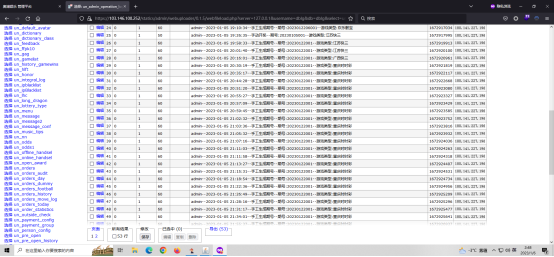

9、上传adminer.4.8.1.php读取数据库信息:

https://103.146.100.252/statics/admin/welbuploader/0.1.5/webfileload.php

通过cache目录找到config.php读取数据库信息:

数据库连接信息:

服务器:127.0.0.1

用户名:dblg

密码:ddtLYzWx6pCcMxdd

数据库名:dblg

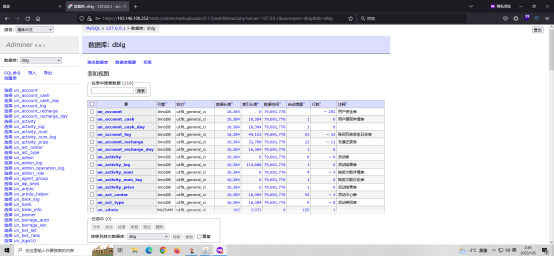

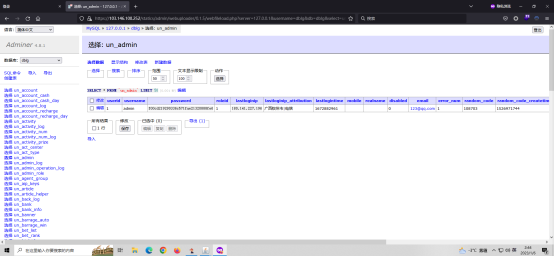

10、读取admin密码进入后台:

在cmd5上解密的到密码为Jack@2020

![]()

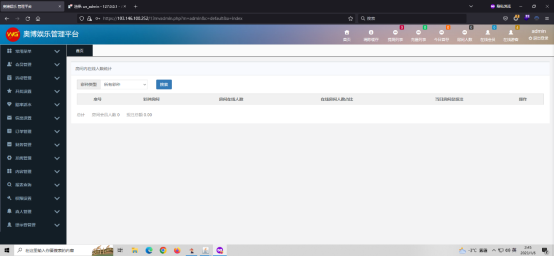

11、进入后台后发现空空如也,怀疑是被黑客们打包清理过了,很烦。。。。至于服务器也不打算提了,这个服务器尝试了msf、redis都失败了。

12、此外该站有一个888的phpmyadmin的后台,由于我有些晕没找到他后台的那串密钥路径,就没找到那个入口,很遗憾